Debesis pagrįsta apskaitos programinė įranga Xero yra puikus sprendimas valdyti visą jūsų verslo apskaitos procesą. Jis skirtas verslo savininkams, kurie neturi apskaitos ar buhalterinės apskaitos kvalifikacijos, ir yra gana paprasta naudoti. Tačiau kartais spustelėjame šiek tiek per greitai, todėl jei ištrynėte operaciją, kurią norėtumėte dar kartą pamatyti, yra būdas. Tai gali būti šiek tiek sudėtinga treniruotis.

Šiame straipsnyje parodyta, kaip rasti ištrintą operaciją ir saugiai ją išsaugoti. Pateikėme naudingos informacijos apie elektroninius nusikaltimus ir kaip apsaugoti verslo duomenis.

Kaip rasti ištrintą operaciją

Norėdami rasti ir atkurti ištrintą operaciją, atlikite šiuos veiksmus.

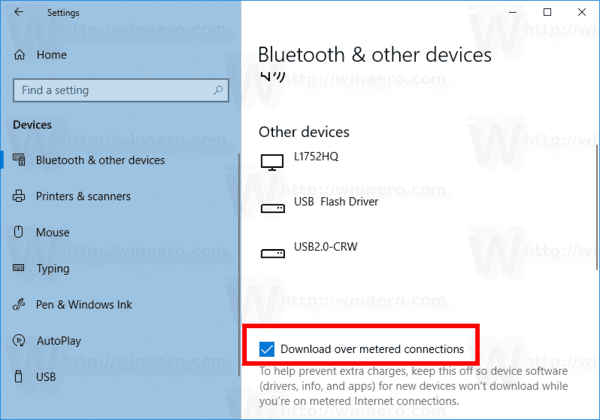

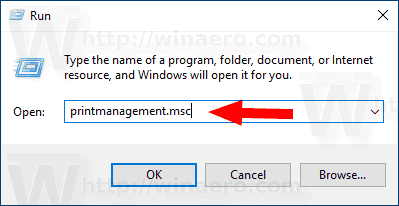

- Prisijunkite prie Xero .

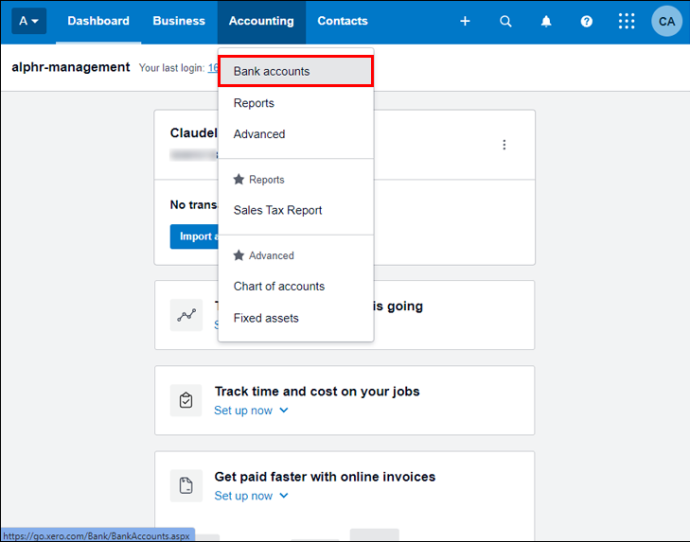

- Meniu „Apskaita“ pasirinkite „Banko sąskaitos“.

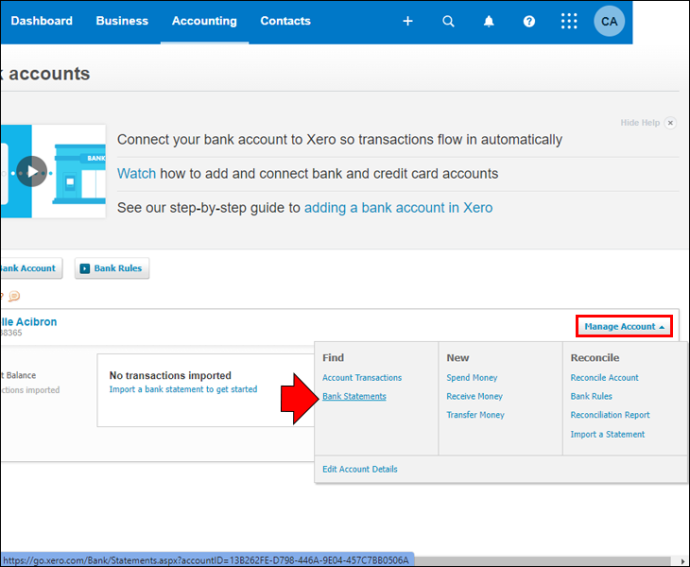

- Eikite į banko sąskaitą, kurioje norite atkurti banko ataskaitos eilutę, tada pasirinkite „Tvarkyti sąskaitą“ ir „Banko išrašai“.

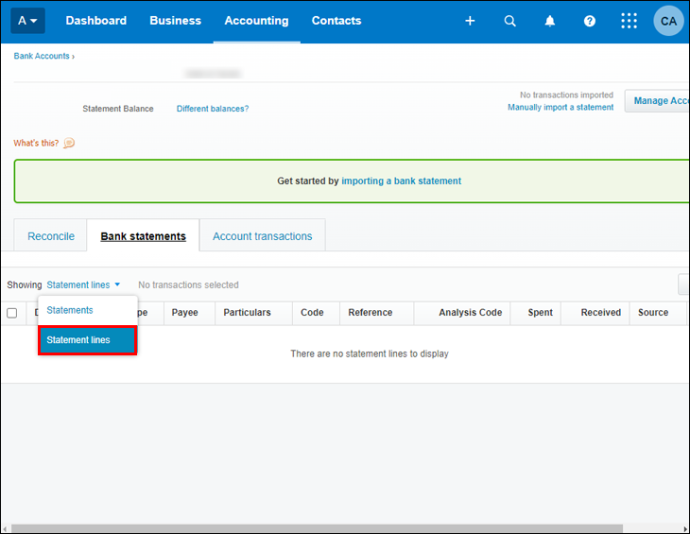

- Iš parinkties „Rodoma“ pasirinkite „Pareiškimo eilutės“.

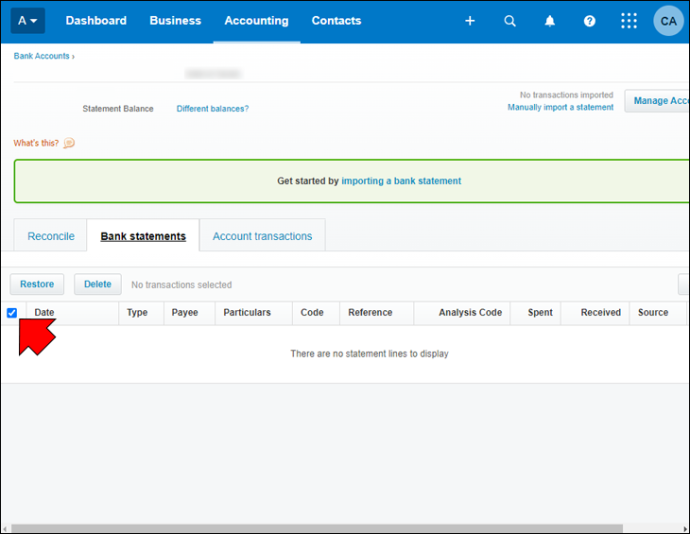

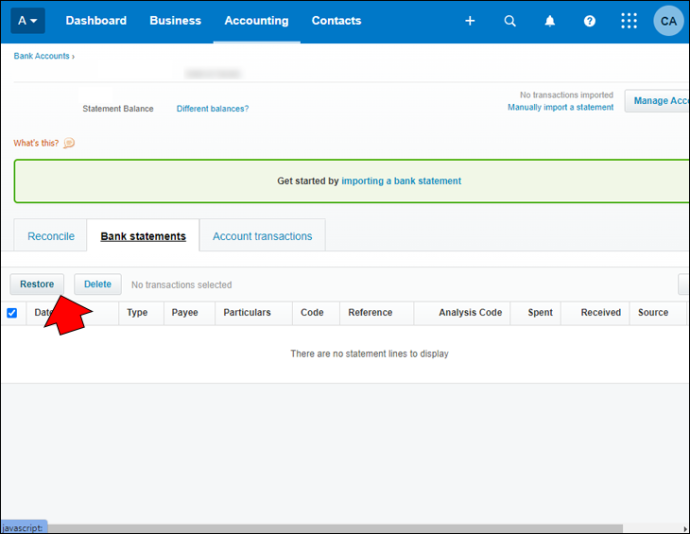

- Pažymėkite žymimąjį laukelį šalia teiginio eilutės, kurią norite atkurti.

- Spustelėkite mygtuką „Atkurti“.

Saugokite savo atkurtas ištrintas operacijas

Dabar, kai radote ištrintas operacijas, norėsite jas saugiai saugoti. Debesis pagrįsta programinė įranga įmonėms teikia keletą privalumų, įskaitant lankstumą, mobilumą ir bendradarbiavimo palaikymą. Deja, kibernetinių nusikaltėlių svajonės apie lengvą prieigą prie duomenų išsipildė.

Daugelis smulkaus verslo savininkų gali pajusti, kad jie patenka į elektroninių nusikaltimų radarą. Tačiau mažos įmonės yra nulaužtos daugiau nei didesnės įmonės. Prieš mokydamiesi apsaugoti savo duomenis nuo blogiukų, išsiaiškinkite, kodėl mažesnės įmonės yra labiau skirtos.

Kiekviena įmonė turi išteklių, į kuriuos verta įsilaužti

Visos įmonės, įskaitant ir vieno asmens parduotuvę, turės duomenis, kurie yra vertingi kibernetiniam nusikaltėliui. Pavyzdžiui, el. pašto adresai, mokesčių mokėtojo kodai, kredito kortelių numeriai ir net „Apple Music“ paskyros. Kibernetiniai nusikaltėliai gali užsidirbti pinigų iš šios informacijos tamsiajame internete.

Mažos įmonės kibernetiniam saugumui paprastai išleidžia mažiau

Daugelis smulkaus verslo savininkų mano, kad išlaidų prioritetas yra lyg žongliravimo veiksmas. Nors daugelis lyderių žino kibernetinio saugumo svarbą jų verslui, tai gali būti ne prioritetas.

Kibernetiniai nusikaltėliai tai puikiai žino. Štai kodėl jie sutelkia dėmesį į mažesnes įmones, nes žino, kad gauti išmoką bus mažiau sudėtinga, nei būtų stengiamasi įsilaužti į iškilesnes įmones.

Smulkusis verslas dažnai neapsaugotas nuo išpirkos reikalaujančių programų

Per pastarąjį dešimtmetį išpirkos reikalaujančios programos buvo viena iš sparčiausiai augančių kibernetinių atakų formų. Aukų, sumokėjusių reikalaujamą išpirką, kad atgautų savo duomenis, skaičius taip pat išaugo, nes internetiniai nusikaltėliai naudoja sudėtingesnius būdus apgauti žmones.

Dėl didėjančios sėkmės daugelis įsilaužėlių ryžtasi išpirkos reikalaujančių programų keliui. Ką tik pradedantys nusikaltėliai pirmiausia nusitaikys į smulkųjį verslą, kad būtų lengviau įsilaužti.

Piratai gali pasiekti didesnes įmones per mažesnes

Jei kibernetinis nusikaltėlis sulaužo mažesnio verslo tinklą, jie dažnai naudoja šią sėkmę, kad įsitrauktų į didesnę įmonę. Daugelis mažų įmonių teikia paslaugas didesnėms korporacijoms, tokias kaip interneto svetainių tvarkymas, sąskaitos, skaitmeninė rinkodara ir kt. Mažmenininkai dažnai yra elektroniniu būdu prisijungę prie konkrečių klientų sistemų. Ši sąranka gali palengvinti kelių įmonių pažeidimus.

Darbuotojai gali būti gerai apmokyti kibernetinio sąmoningumo srityje

Kibernetinio sąmoningumo ugdymo mokymai gali būti dar viena užduotis, kuriai sunku suteikti pirmenybę mažoje įmonėje, kurios darbuotojai užsiėmę daug kepurių. Tačiau žmogiška klaida verslas tampa jautresnis kibernetinei rizikai. Kad kibernetinės atakos būtų sėkmingos, joms dažniausiai reikia vartotojų pagalbos. Pvz., jei darbuotojai nėra išmokyti sužinoti apie sukčiavimo el. laiškų signalus, jie gali prisidėti prie sėkmingos atakos. Vaisingi sukčiavimo bandymai sukelia beveik visus duomenų pažeidimus. Darbuotojų mokymas, kaip pastebėti šias gudrybes, gali gerokai sustiprinti kibernetinį saugumą.

Kaip apsaugoti savo verslą nuo elektroninių nusikaltimų

Debesis pagrįsti įrankiai, pvz Xero yra patogios padėti jums efektyviai ir ekonomiškai vykdyti verslą. Deja, internetiniai nusikaltėliai nuolat ieško būdų, kaip gauti prieigą prie duomenų dėl padidėjusio priklausomybės nuo debesies.

Neturėsite laiko sekti visų nuolat besivystančių kibernetinių grėsmių. Tačiau turėtumėte būti pakankamai apsaugoti, jei sutelksite dėmesį į šias tris susirūpinimą keliančias sritis.

1. Saugokitės apgavikų

Internetiniai nusikaltėliai įgudę apsimesti beveik bet kuo ir padarys viską, kas būtina, kad įgytų jūsų pasitikėjimą ir apgautų jus į ką nors rizikingo. Toliau pateikiami apsišaukėlių tipai, kuriuos jūs ir jūsų komandos turėtumėte žinoti ir kaip apsaugoti save ir savo įmonę nuo kibernetinių grėsmių.

Sukčiavimas ir telefono sukčiavimas

Sukčiavimas – tai žinučių, imituojančių teisėtą bendravimą, siuntimas, siekiant apgaulingai apgauti žmones atskleisti savo asmeninę informaciją.

tamsiosios medžiagos 4 sezono „Netflix“ išleidimo data

- Sukčiavimo bandymai gali įvykti el. paštu, tekstinėmis žinutėmis ar telefono skambučiais, apsimetant klientų palaikymo tarnyba ar kitais įmonės darbuotojais.

- Sukčiavimo pranešimuose esantys priedai ir nuorodos naudojami įrenginiams užkrėsti ir paskyros kredencialams pavogti.

- Kibernetiniai nusikaltėliai taip pat gali prasiskverbti į gautuosius su silpnais slaptažodžiais ir netgi modifikuoti PDF sąskaitas faktūras.

Apsvarstykite šiuos būdus, kaip apsaugoti savo verslą:

- Apmokykite savo darbuotojus atpažinti signalizuojančius sukčiavimo požymius laiškus, kad sumažintumėte spustelėtų nuorodų riziką.

- Visuose įmonės įrenginiuose turi būti įdiegta apsaugos nuo kenkėjiškų programų programinė įranga.

- Visoje įmonėje naudokite stiprius slaptažodžius ir kelių veiksnių autentifikavimą.

2. Ginti nuo užpuolikų

Neapsaugotų technologijų naudojimas yra patrauklus internetinių nusikaltėlių taikinys. Įmonės duomenims ir paskyroms gali kilti pavojus dėl kibernetinių nusikaltimų, kai nusikaltėliai ieško jūsų technologijos saugumo spragų. Problemų gali kilti dėl nepakankamos saugos priežiūros arba dėl ankstesnio incidento, pvz., sukčiavimo.

Naudojamų atakų metodų ir pažeidžiamumų blokavimo supratimas yra raktas į prevenciją. Kai kurias atakas sunku aptikti ir jos gali būti panašios į teisėtą programą ar failą. Jis gali diskretiškai stebėti jūsų veiklą.

- Kenkėjiška programa – kenkėjiška programinė įranga, skirta sugadinti ir sunaikinti kompiuterius ir kompiuterių sistemas. Jis gali nutekėti privačią informaciją, užkirsti kelią prieigai prie informacijos ir gauti neteisėtą prieigą prie sistemų ar duomenų, be kitų trikdžių.

- Išpirkos reikalaujančios programos – tai rimtas kenkėjiškų programų variantas, kuris populiarėja. Jis gali būti įvairių formų ir turėti daug poveikių bei simptomų.

Galite apsaugoti savo verslą nuo šių atakų:

- Paleiskite antivirusinę programinę įrangą ir nuolat atnaujinkite programinę įrangą savo įrenginiuose.

- Apsauga nuo paskyros užgrobimo naudojant stiprius ir unikalius slaptažodžius įrenginiuose ir įmonės paskyrose ir užtikrinant, kad visi nenaudotų slaptažodžių pakartotinai.

- Naudojant slaptažodžių tvarkyklę, kuri gali padėti sukurti patikimus paskyrų slaptažodžius ir sinchronizuoti juos keliuose įrenginiuose, kad prisijungtumėte greičiau.

3. Reguliariai tikrinkite savo akląsias zonas

Augant jūsų verslui, jūsų turimų duomenų dydis ir sudėtingumas didėja. Tvarkyti gali būti sunku, o apsaugoti – sudėtinga. Rizika ir įsipareigojimai, susiję su verslo duomenimis, gali būti pastebėti tik tada, kai jau per vėlu. Kartu su apgavikais ir užpuolikais turite žinoti apie savo verslo akląsias zonas.

Be jautrių ir konfidencialių įmonės duomenų apsaugos nuo internetinių nusikalstamų grėsmių, pvz., atkurtų ištrintų operacijų sistemoje „Xero“, yra dar vienas duomenų tipas, kurį privalote apsaugoti ir kurie dažnai nepastebimi.

Asmeniniai duomenys

- Asmens duomenys gali fiziškai ir logistiškai identifikuoti asmenį ir gali būti jiems žalingi, jei jie bus atskleisti. Tai apima duomenis, susijusius su jumis, jūsų klientais, tiekėjais, darbuotojais ar šeimos nariais.

- Atkreipkite dėmesį į mokėjimo informaciją, pvz., kredito kortelių numerius, kontaktinius duomenis, ID numerius, banko sąskaitų numerius, socialinio draudimo numerius, paso ir vairuotojo pažymėjimo numerius ir kt.

- Nors šie duomenys yra naudingi jūsų verslo operacijoms, juos naudojant taikomi etiniai, teisiniai ir sutartiniai reikalavimai.

Pasauliniai privatumo įstatymai

Yra sukurti tarptautiniai teisės aktai, skirti verslui laikyti atskaitingu ir apsaugoti asmenis, pavyzdžiui, GDPR . Jūsų įmonė turi laikytis privatumo įstatymų jūsų verslo regionuose, o jų nesilaikymas gali sukelti rimtų teisinių veiksmų.

Vidinės grėsmės

- Piktnaudžiavimas – rizika jūsų verslo informacijai gali kilti iš jūsų įmonės viduje, sąmoningai arba netyčia.

- Netinkamas tvarkymas – darbuotojai gali nesąmoningai atskleisti neskelbtinus duomenis dalindamiesi arba nesaugiai saugodami.

- Piktybiški ketinimai – nelaimingas darbuotojas gali pasinaudoti savo galimybe pasiekti tam tikrą informaciją ir panaudoti ją pelno ar keršto tikslais.

Štai kaip apsisaugoti.

- Peržiūrėkite įmonės turimą asmeninę informaciją ir įsitikinkite, kad ji saugoma saugiai ir laikantis geriausios praktikos.

- Išmokykite savo darbuotojus saugiai tvarkyti, saugoti ir dalytis asmenine informacija.

- Susipažinkite su privatumo įstatymais šalyse, kuriose veikiate, nes įstatymai gali skirtis.

- Apriboti prieigą prie asmeninės informacijos. Leiskite prieigą tik tiems komandos nariams, kuriems to reikia savo vaidmenims atlikti.

- Įsitikinkite, kad nenaudojami bendrinami prisijungimai; tai padeda sukurti audito seką, jei reikia ištirti incidentą.

DUK

Kiek laiko užtrunka išmokti Xero?

„Xero“ sertifikatas buhalteriai ir buhalteriai gali būti baigtas per internetinį kursą, tiesioginį internetinį seminarą arba greitąjį „Xero“ patarėją. Xero sertifikatas užtrunka maždaug 6–8 valandas.

Ar galiu pats išmokti Xero?

„Xero“ nėra sunku naudoti. Tačiau, jei nesate susipažinę su internetine apskaitos programine įranga ir mokate ja naudotis savarankiškai, mokymosi kreivė gali būti gana sudėtinga.

Ištrinta operacija atkurta

„Xero“ apskaitos programinė įranga siūlo gerai organizuotą sąsają, tačiau kai kuriems išmokti ja naudotis gali būti sudėtinga. Laimei, tai leidžia greitai pasiekti ištrintas operacijas, jei kažkas netyčia ištrinama. Ištrintos operacijos bus rodomos srityje Banko išrašai, kur galėsite pasirinkti operaciją ir pasirinkti Atkurti.

Ar pavyko rasti ir atkurti norimą ištrintą operaciją? Ar iš šio straipsnio sužinojote kokių nors naujų būdų, kaip apsaugoti savo duomenis nuo kibernetinių nusikaltėlių? Pasidalykite savo patirtimi su mumis toliau pateiktame komentarų skyriuje.

![Kuris „Amazon Fire Stick“ yra naujausias? [2023 m. gegužės mėn.]](https://www.macspots.com/img/other/0F/which-amazon-fire-stick-is-the-newest-may-2023-1.jpg)